តាមការឲ្យដឹកពីក្រុមហ៊ុន Eclypsium ដែលមានជំនាញពីសុវត្ដិភាព Firmware បានឲ្យដឹកកាលពីថ្ងៃពុធ្ធ ទី២៩ ខែកក្ដដា នេះថា ឧបករណ៍WindowsនិងLinuxរង់គ្រោះប៉ះពាល់ធ្ងន់ធ្ងរពីចន្លេះប្រហោងសុវត្ដិភាពក្នុងការដំណើរការកម្មវិធីរបស់ GRUB2 ដោយអ្នកវាយប្រហារអាចធ្វើការដំឡើងកម្មវិធីមេរោគ្គដោយលួចលាក់បានរយៈពេលវែង។

ចន្លេះប្រហោងនេះត្រូវបានអ្នកឯកទេសជំនាញពីសុវត្ដិភាព Firmware របស ក្រុមហ៊ុន Eclypsium តាមដាននឹងហៅថា CVE-2020-10713 ឬមានឈ្មោះថា BootHole ដែលត្រូវ CVSS វាយតម្លៃពិន្ទុកម្រិតគ្រោះថ្នាក់ជាកម្រិត8.2 ហើយក្រុមហ៊ុន Eclypsium បានប្រាប់ថា វានឹងអោយផ្ដល់ផលប៉ះពាល់ដោយមុខងារកម្មវិធីដែលដំណើរការជាមួយ GRUB2 និង Secure Boot ទាំងអស់ដែលមាន។

អ្នកស្រាវជ្រាវបានអោយដឹងទៀតថា BootHole បានអនុញ្ញាតិអោយអ្នកវាយប្រហារធ្វើការដំណើរនិងកែប្រែកូដក្នុងមុខងារ GRUB2 នេះ កូដនេះនឹងត្រូវបានបង្កាប់ក្នុងនោះរហូតដល់អ្នកវាយប្រហារធ្វើឲ្យដំនើរការ។

មេរោគ្គប្រភេទនេះត្រូវបានគេហៅឈ្មោះវាថា Bootkit ភាគច្រើនវាស្ថិតនៅក្នុង Bootloader និងនៅក្នុង Ram របស់ Mainboard ។

ដោយកន្លែងដែលមេរោគ្គនេះស្ថិតនៅខុសគ្នាពីកន្លែងដំឡើង Operating System ដូចនេះហើយទោះពេលដំឡើងOperating Systemថ្មីក៏មិនអាចលុបវាចេញបានឡើយ។

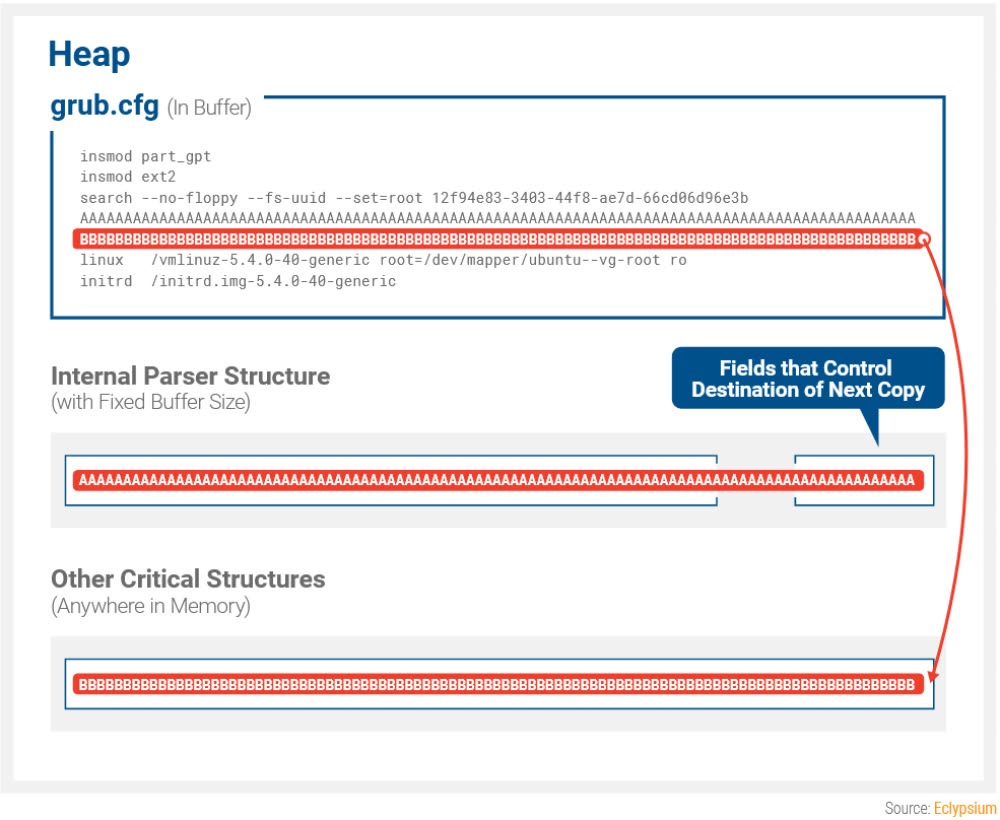

តាមការអោយដឹងពី Eclypsium ថា ចន្លេះប្រហោង BootHole នេះគឺស្ថិតនៅក្នុង grub.cfg បានន័យថា មេរោគ្គនេះគឺមិនបានស្ថិតនៅកន្លែងតែមួយជាមួយនឹង GRUB2 នោះទេ។

Eclypsium បានបន្ដថា អ្នកវាយប្រហារអាចកែកូដឯកសារនេះបាន ធ្វើអោយរាល់ពេលដំណើរការឯកសារផ្ទៃក្នុងរបស់ GRUB2 នោះនឹងទាញយកឯកសារដែលត្រូវមេរោគ្គកែប្រែនោះយកមកប្រើ។

ខាងក្រោមនេះគឺជារូបភាពបង្ហាញងាយយល់ពីវិធីវាយលុយរបស់ BootHole ដោយអាចឲ្យអ្នកវាយប្រហារទាញយកកូដដែលហ៊ារចេញពីឯកសារមួយ ឬឯកសារជាច្រើនរបស់ grub.cfg ដើម្បីធ្វើការបញ្ជាទៅលើមុខងារ GRUB2 តាមចិត្ដរបស់អ្នកវាយប្រហារ។

Eclypsium បានសង្កត់ធ្ងន់ថា BootHole អាចនឹងប្រើជាប្រយោជន៍ក្នុងការកែប្រែទៅ boot loader តែម្ដង ដោយមេរោគ្គនេះផ្លាស់ប្ដូរខ្លួនវាជាមួយកម្មវិធីដែលមានបច្ចុប្បន្នងាយរងគ្រោះការវាយលុក ឬផ្លាស់ប្ដូរកម្មវិធីធម្មតាជាកម្មវិធីមេរោគ្គតែម្ដង។

កាន់តែគ្រោះថ្នាកទៅទៀតគឺ ទោះពេលដែលម៉ាស៊ីន server ឬម៉ាស៊ីន workstation ប្រើប្រព័ន្ធ Safe mode ក៏ដោយ មេរោគ្គ BootHole នៅតែអាចធ្វើការវាយលុកបន្ដ ។ មូលហេតុដែលម៉ាស៊ីទាំងនេះប្រើប្រព័ន្ធ Safe mode ក៏មិនអាចជៀសផុសពីការវាយប្រហារនេះ មកពីប្រព័ន្ធ Safe mode មិនបានធ្វើ Authentication ជាមួយ grub.cfg ឡើយ មូលហេតុនេះហើយធ្វើអោយអ្នកវាយលុកនៅតែបន្ដការវាយលុកជាបន្ដបន្ទាប់។

បច្ចុប្បន្ន ចន្លេះប្រហោងនេះបានប៉ះពាល់ដោយឧបករណ៍ជាច្រើនទូទាំងពិភពលោកដែលអាចភ្ជាប់ទៅកាន់អ៊ីនធើណេត រួមទាំង កុំព្យូទ័រយួរដៃ កុំព្យូទ័រតាមតុ ម៉ាស៊ី workstations ម៉ាស៊ី server និងឧបករណ៍បច្ចេកវិទ្យាទំនើបតាមមន្ទីពេទ្យ ឧស្សហកម្ម ផ្នែកហិរញ្ញវត្ថុនានា។

Eclypsium បានប្រាប់ទៅកាន់ប្រព័ន្ធផលិត hardware និង software នៅប៉ុន្មានខែកន្លងទៅអំពីបញ្ហា BootHole(CVE-2020-10713)ហើយក្រុមហ៊ុននេះប៉ាន់ស្មានថា រាល់បច្ចុប្បន្នភាពរបស់ប្រព័ន្ធ Linux ទាំងអស់សុទ្ធតែរងផលប៉ះពាល់ពីចន្លេះប្រហោងនេះ ព្រោះថារាល់ប្រព័ន្ធ Linux សុទ្ធសឹងតែប្រើ boot loader របស់ GRUB2 ដើម្បីទាញឯកសារ grub.cfg ពីខាងក្រៅ។

មកដល់ពេលនេះ គេបានដឹងថាមានផលប៉ះពាលជាង៨០ប្រភេទ ហើយក្រុមអ្នកស្រាវជ្រាវបានបន្ថែមទៀតថា៖“ក្រៅពីប្រពន្ធ Linux រងផលប៉ះពាល់ អ្នកដែលប្រើ Microsoft UEFI CA និង Safe mode សុទ្ធសឹងងាយរងគ្រោះលើបញ្ហាខាងលើទាំងអស់”។

បច្ចុប្បន្ននេះ Eclypsium បានសហការណ៍ជាមួយ Microsoft , Linux ,ក្រុមប្រតិកម្មសមត្ថភាពរហ័ស UEFI ,OEM,CERT,VMware,Oracle និង ក្រុមហ៊ុនបង្កើតកម្មវិធីនានារួមដៃគ្នាប្រកាសអំពីបញ្ហាចន្លេះប្រហោងនេះ។

Eclypsium បានឲ្យដឹងថា ការជួសជុលចន្លេះប្រហោងនេះនឹងត្រូវប្រើពេលវេលាយូរ ព្រោះការជួសជុលបញ្ហារបស់ Bootloader គឺជារឿងមួយស្មុគស្មាញ ណាមួយការជួសជុលនេះពាក់ព័ន្ធទៅលើផ្នែកជាច្រើន និង Advanced Encryption Standard ។

ចាប់ពីថ្ងៃនេះតទៅប៉ុន្មានថ្ងៃក្រោយ និងប៉ុន្មានខែតទៅទៀត គ្រប់ក្រុមហ៊ុនបច្ចេកវិទ្យាទាំងអស់នឹងបញ្ចេញកម្មវិធីសម្រាប់ជួសជុលចន្លេះប្រហោង BootHole ដែលប៉ះពាលទៅលើផលិតផលរបស់ពួកគេ។